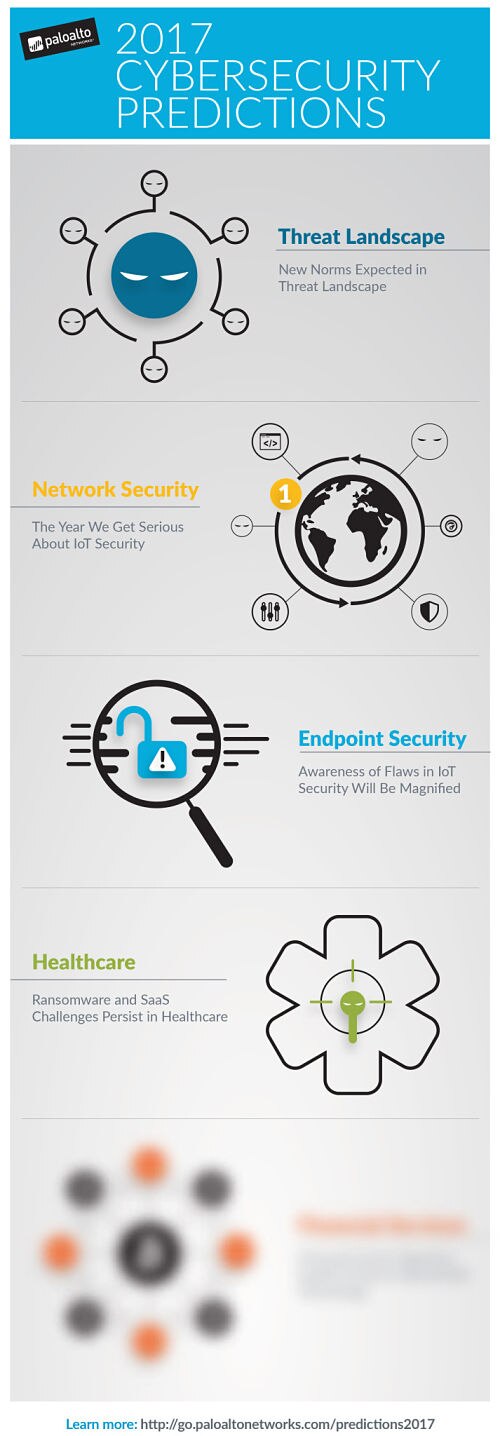

Esta publicación es parte de una serie de blogs continuos que examinan "Certezas" (predicciones que están casi garantizadas de ocurrir) y "Posibilidades más remotas" (predicciones que son menos probables de ocurrir) en ciberseguridad durante 2017.

El 2016 fue el año del ransomware en ciberseguridad e impactó especialmente en la industria de salud. En esta publicación de blog, detallaré algunas predicciones sobre el tipo de amenazas que enfrentará la industria de salud en 2017.

Certezas

1. El Ransomware Continuará Atacando a la Industria de Salud

Supongo que esto es obvio. El año pasado muchos hospitales se vieron impactados por ransomware. Hospitales en California, Indiana y Kentucky se vieron especialmente afectados por variantes de ransomware dirigidos a los servidores, en contraposición de PCs de usuarios. Un hospital en Washington fue impactado hasta tal punto que tuvo que redirigir pacientes a otras instituciones para poder mantener una calidad de atención adecuada.

Los malos se han volcado hacia el ransomware como su principal opción de ataque porque los pagos con Bitcoin son anónimos y, como modelo de negocios, es una forma efectiva de pagar sin ser atrapado por la policía. Tienen como objetivo a la industria de salud porque el vector de ataque para la altamente efectiva variante de ransomware SAMSA se realiza a través de servidores de aplicaciones JBOSS sin parches en la DMZ (la zona abierta de una red que da hacia Internet). Los hospitales tienen muchos de estos servidores y son explotados de forma exitosa en un número cada vez mayor.

Con un poco de suerte, la información se ha propagado bien a las organizaciones de salud para que revisen las vulnerabilidades de JBOSS o al menos las mitiguen. Sin embargo, no vimos lo último de esta tendencia. El ransomware continuará dirigiéndose a la industria de salud durante 2017 a través de las áreas estándar de ataque: descargas drive-by basadas en la web, enlaces o adjuntos de correos electrónicos maliciosos y servidores sin parches en la DMZ.

2. El Excesivo Uso Compartido de Forma Accidental en las Aplicaciones SaaS Aumentará lo que Generará Pérdidas de Datos de Pacientes

Al personal médico le encanta usar aplicaciones SaaS para compartir archivos en la nube, como Box, Dropbox y Google Drive, porque llenan un vacío en muchas organizaciones de salud: una forma fácil de compartir archivos. El problema con las versiones públicas de estos servicios es que depende del usuario controlar quién tiene acceso a los archivos y es bastante fácil configurar, de forma accidental, un archivo que tiene información de salud protegida (PHI) de forma de que se comparta con todo el público en Internet. Las versiones empresariales de Box, por ejemplo, les permiten a los administradores tener la posibilidad de restringir el acceso público, pero muchas organizaciones de salud no bloquean las versiones gratuitas.

Escribí una publicación de blog a principios de este año sobre el tema de seguridad de SaaS, junto con algunas recomendaciones para mitigar el riesgo. Hasta que las organizaciones de salud proporcionen un método sancionado para compartir archivos, tanto dentro como fuera de sus organizaciones, y bloqueen de forma proactiva los sitios web para compartir archivos, probablemente observemos pérdidas en los datos de los pacientes debido a que se comparten en exceso de forma accidental.

Posibilidades más remotas

1. Un Ciberataque en un Dispositivo Médico Causará el Primer Daño Confirmado a un Paciente

Muchos de los dispositivos médicos que se usan en instituciones médicas hoy en día no cuentan con la seguridad básica. Generalmente, los dispositivos médicos no tienen protección de endpoints y parches regulares, y funcionan con sistemas operativos desactualizados, como Windows XP. Por estas razones, conforman los principales objetivos de malware y ciberataques.

Hubo un solo pedido de la FDA para retirar un dispositivo médico específico de los hospitales. Creo que la razón por la que vimos solo uno es debido a una investigación y una consciencia del problema insuficientes. No hubo mucha investigación porque los dispositivos médicos son caros y no hay incentivo financiero para realizar el tipo de investigación de seguridad necesaria para detectar y solucionar las vulnerabilidades de los dispositivos médicos.

Los atacantes motivados por el dinero usaron el ransomware debido al pago rápido y el anonimato, pero hay un tipo de atacante que está en el grupo "Lo hice porque podía". Estos adversarios hackean por diversión. Hasta ahora, no hubo casos confirmados de daño físico a pacientes a causa de un ciberataque a un dispositivo médico, pero creo que es solo cuestión de tiempo para que un personaje malo aproveche el área más vulnerable de las redes de los hospitales, los dispositivos médicos, y quiera establecer una declaración.

¿Cuáles son sus predicciones de ciberseguridad para la industria de salud? Comparta sus pensamientos en los comentarios y asegúrese de estar atento a la próxima publicación de esta serie en la que compartiremos predicciones para los servicios financieros.