Respaldado por la comunidad

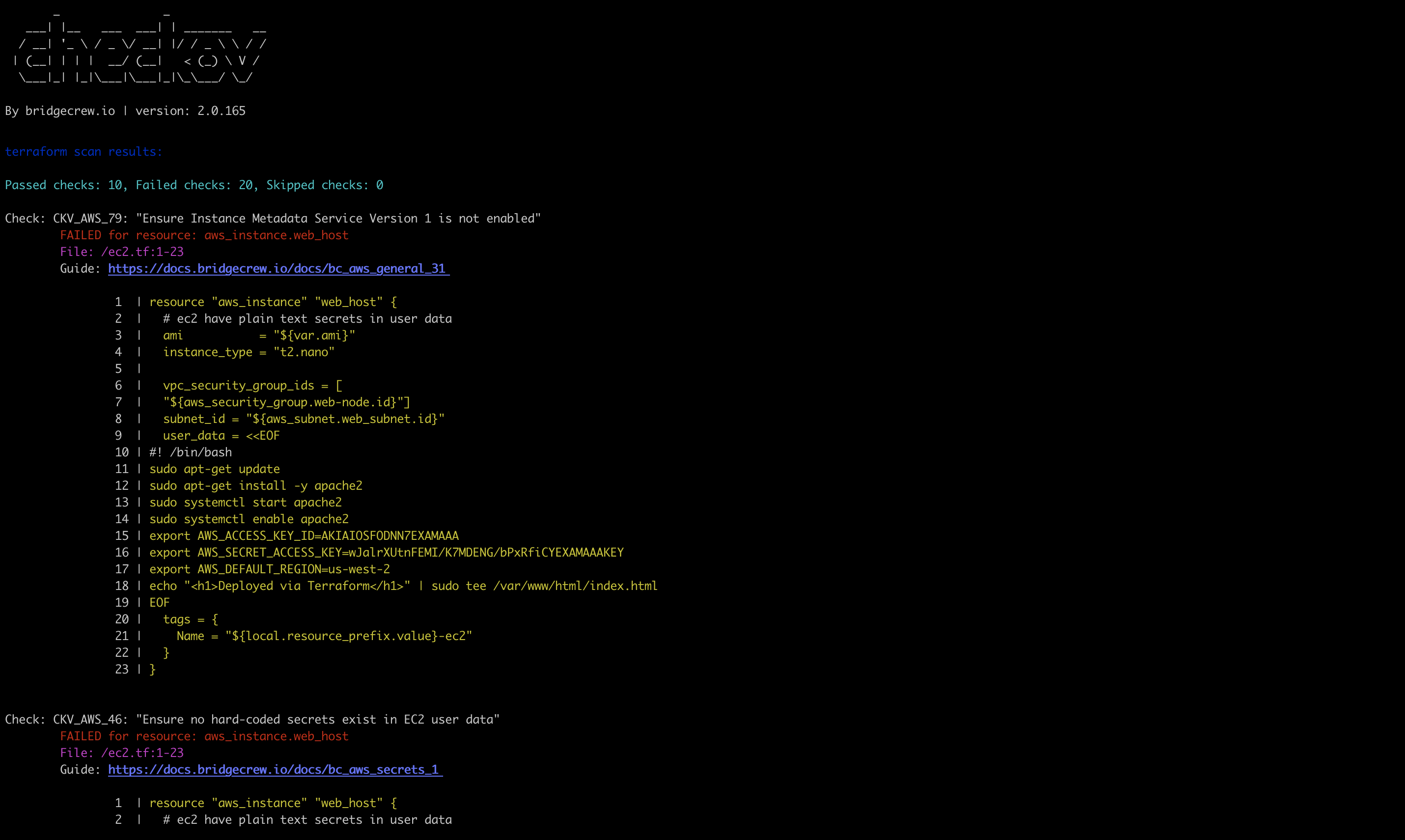

Bridgecrew se basa en el proyecto de código abierto Checkov. Checkov es una herramienta de política como código con millones de descargas que verifica configuraciones incorrectas en plantillas IaC como Terraform, CloudFormation, Kubernetes, Helm, ARM Templates y el marco sin servidor. Los usuarios pueden aprovechar cientos de políticas listas para usar y agregar reglas personalizadas. Bridgecrew aumenta Checkov con una experiencia de usuario simplificada y funciones empresariales.

Compruebe si hay configuraciones incorrectas de políticas

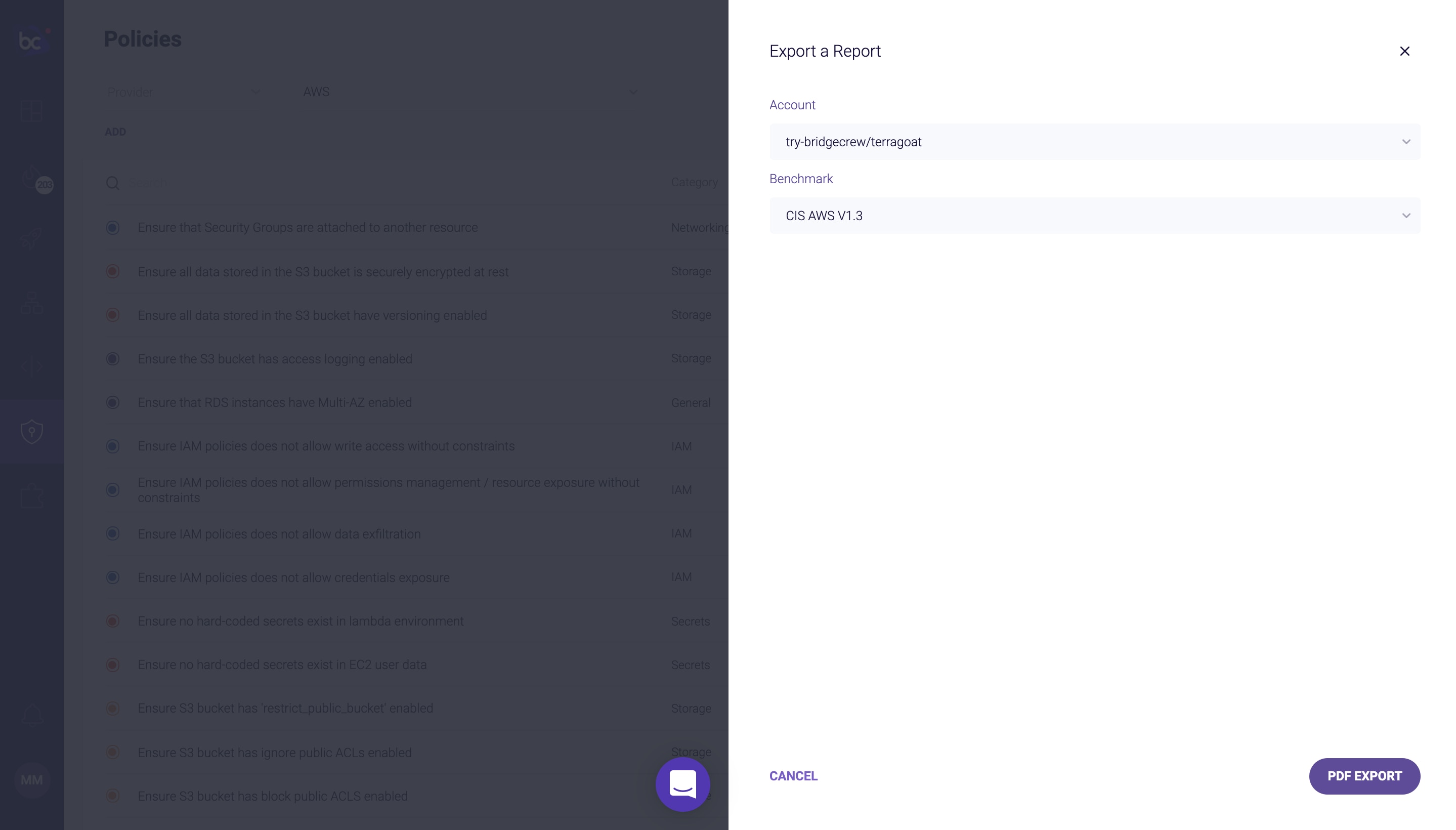

Checkov compara las plantillas de IaC con cientos de políticas listas para usar basadas en marcas de referencia, como CIS, y verificaciones de fuentes comunitarias.

Aproveche las políticas conscientes del contexto

Las políticas de Checkov incluyen comprobaciones basadas en gráficos que permiten múltiples niveles de relaciones de recursos para políticas complejas, como niveles de gravedad más altos para recursos de Internet.

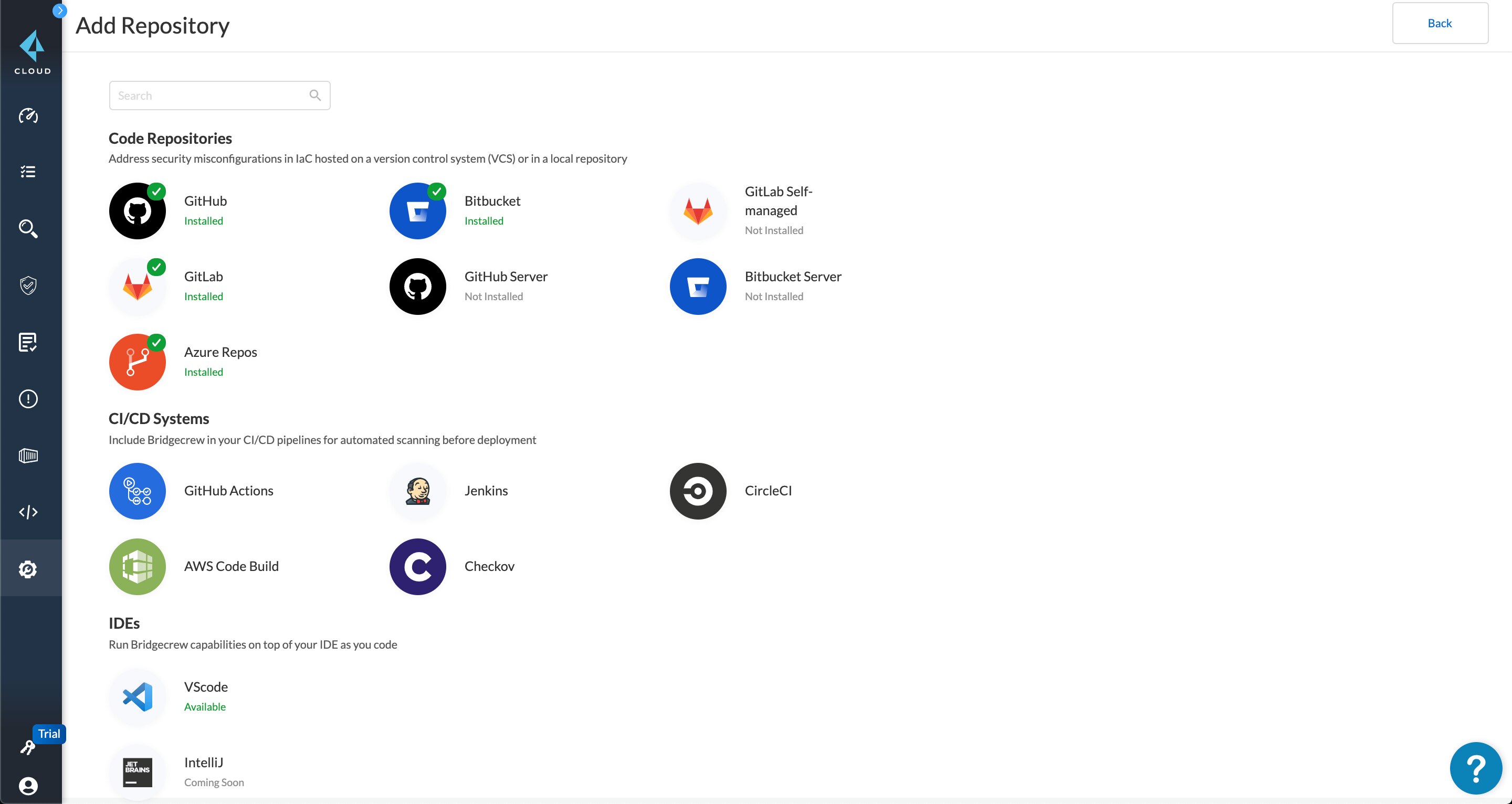

Extienda las capacidades y las integraciones

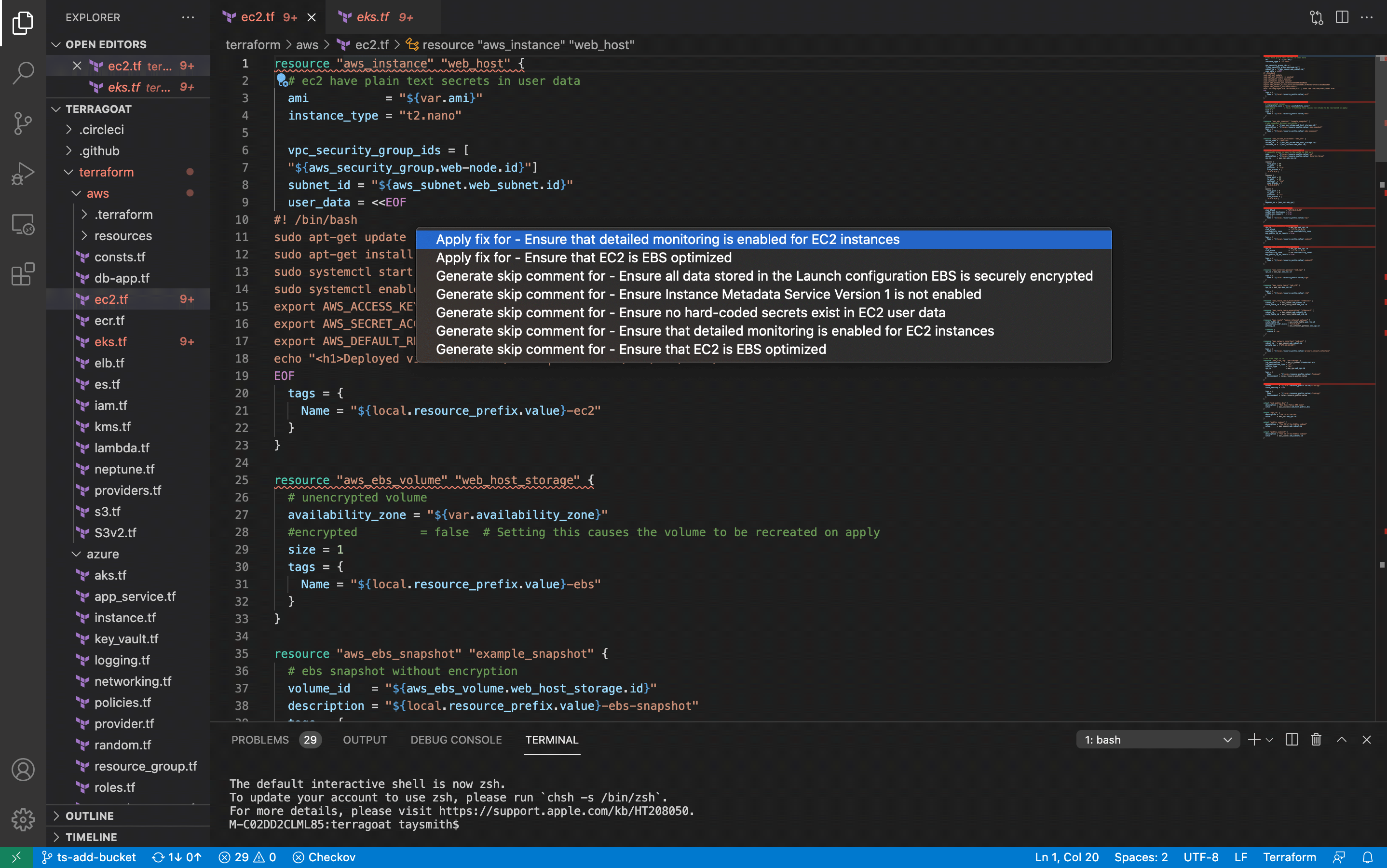

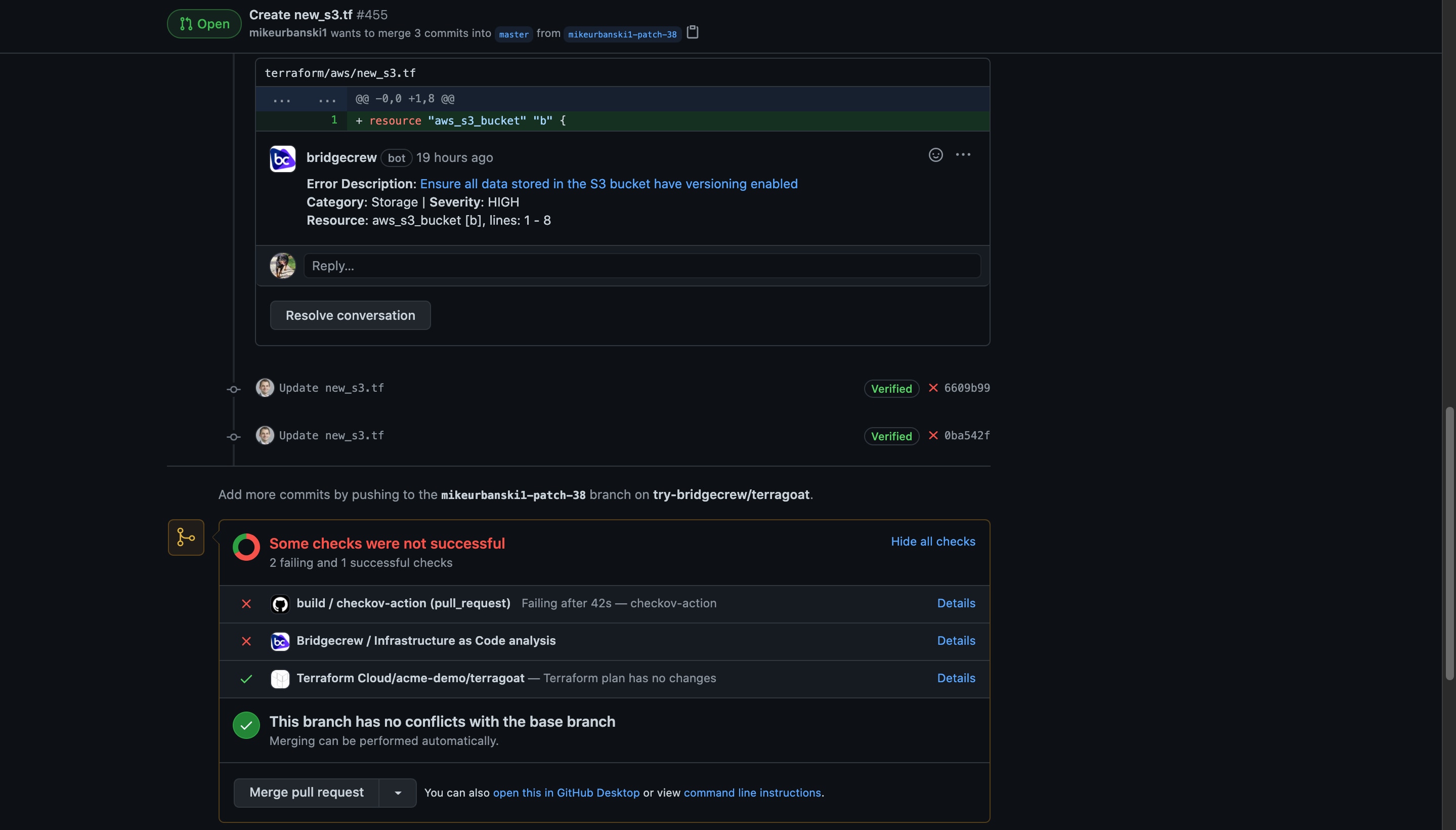

Checkov está diseñado para ser extensible, con la capacidad de agregar políticas y etiquetas personalizadas, así como CLI diseñadas para agregarse a la integración continua y otras herramientas de DevOps.

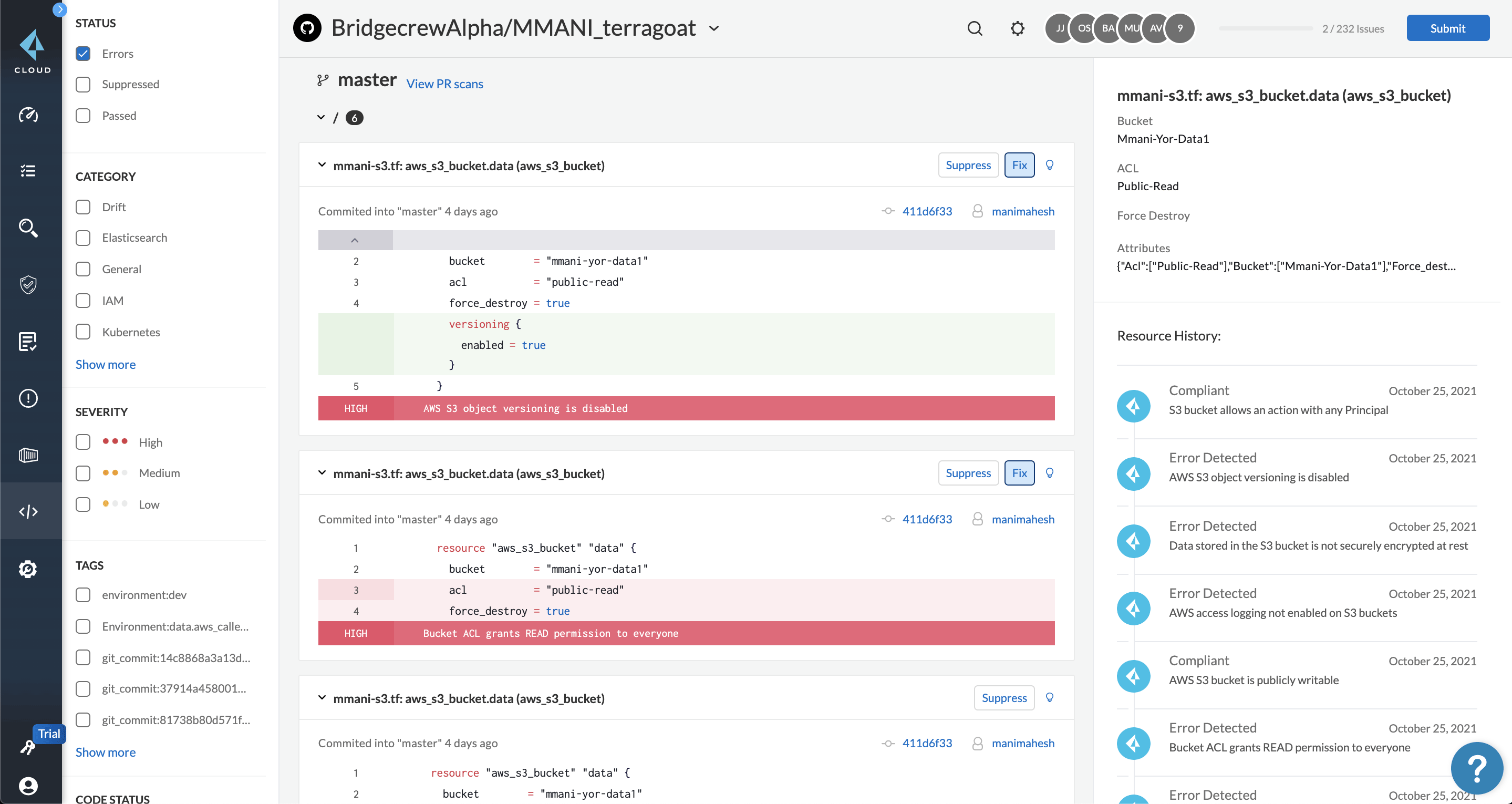

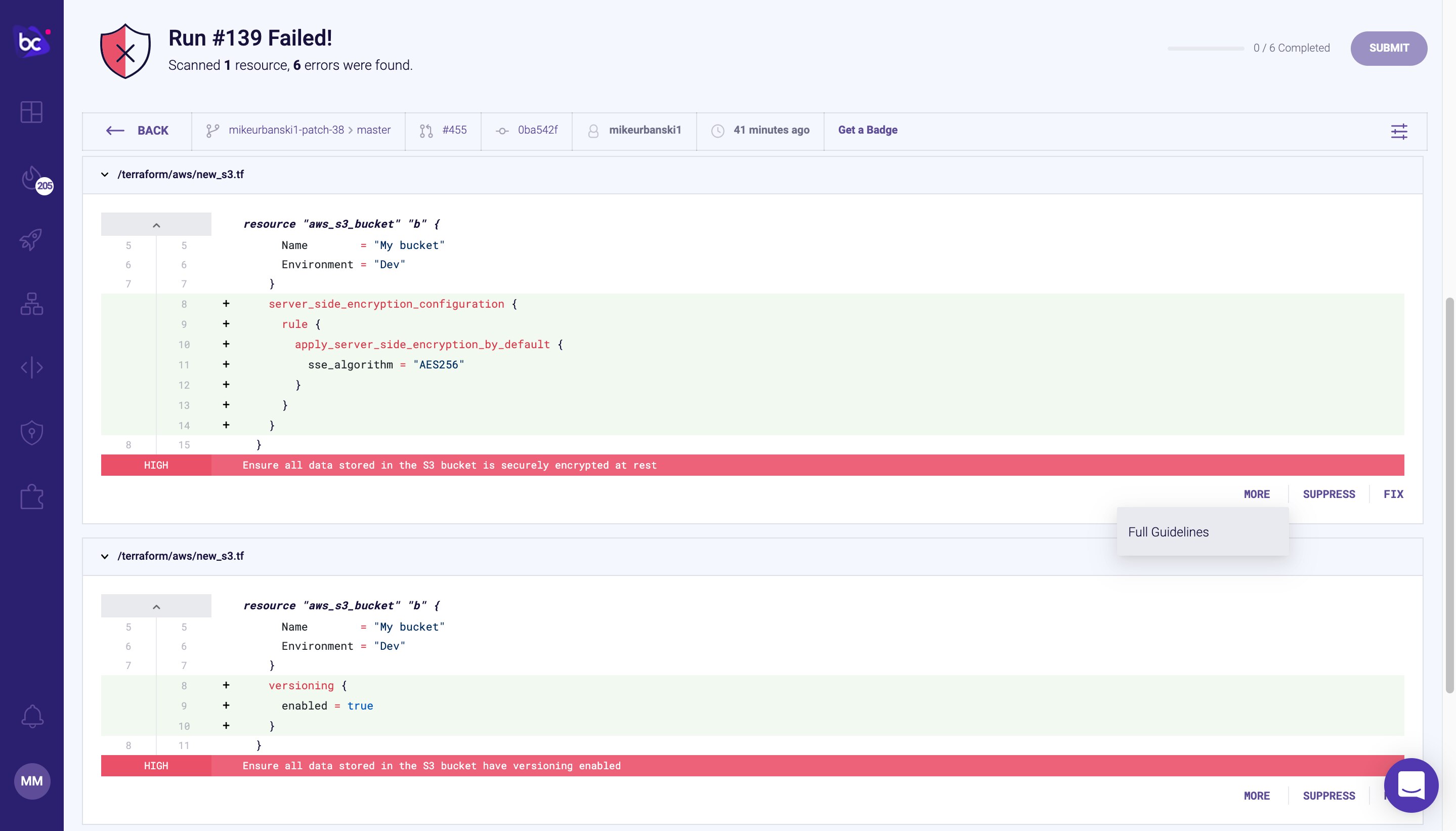

Integre con Bridgecrew para ampliar sus capacidades

Bridgecrew aumenta las capacidades de código abierto de Checkov con Bridgecrew para obtener un historial de escaneos, integraciones adicionales, correcciones automáticas y más.